Attraverso un hackeraggio via Wi-Fi, denominato tecnicamente “hijacking” un attacker è in grado di prendere il controllo della sessione di un utente dopo che questi abbia effettuato il login o si sia autenticato su un server, fino ad arrivare in profondità a conoscere le sue credenziali. Infatti, grazie a un semplicissimo plugin per il più diffuso browser web è possibile intercettare i dati che sono trasmessi in chiaro. Fantascienza o location da filmaccio spy-story? Proseguite a leggere è scoprirete che è tutta realtà molto, ma molto vicina a noi…

Il fulcro del problema è costituito, e come non poteva essere altrimenti, dalla  sovrapposizione di diversi fattori che impattano sulla sicurezza.

sovrapposizione di diversi fattori che impattano sulla sicurezza.

La continua moltiplicazione degli hotspot wireless e la loro labile sicurezza pone una sfida estenuante per i singoli individui, le imprese e le strutture pubbliche. Un primo “approccio sbrigativo” al problema potrebbe essere quello di considerare la rete a cui ci connettiamo sempre potenzialmente insicura.

Metodi per difendere le reti wireless aperte sono continuamente implementati, ma hanno bisogno del supporto attivo dei vendor e degli utenti per avere successo.

L’aumento del numero degli hotspot è sostanzialmente determinato dall’aumento della mobilità. Infatti, la mobilità porta con sé un desiderio maggiore per la connettività e questo corrisponde a un uso massiccio degli hotspot wireless. Inizialmente questi hotspot erano per la maggior parte limitati alle case private e a poche altre strutture pubbliche, adesso stanno diventando sempre più un requisito business (bar, ristoranti, palestre, e centri commerciali offrono senza alcun costo ne controllo l’accesso al Wi-Fi).

A questo scopo le aziende predispongono hotspot wireless per una varietà estesa di fruitori. Perfino alcuni comuni hanno installato reti wireless che offrono una copertura di servizio per i residenti.

È innegabile che con i vantaggi della mobilità wireless arrivano anche rischi aggiuntivi: gli utenti wireless restano connessi soltanto per pochi minuti od ore, rendendosi difficilmente rintracciabili.

È innegabile che con i vantaggi della mobilità wireless arrivano anche rischi aggiuntivi: gli utenti wireless restano connessi soltanto per pochi minuti od ore, rendendosi difficilmente rintracciabili.

In questo scenario, gli hotspot wireless aperti possono offrire un rifugio sicuro per le persone che cercano l’anonimato o soltanto un’ampiezza di banda maggiore.

Connettersi a un hotspot wireless insicuro, può consentire a chiunque nelle vicinanze disponga dei giusti strumenti di catturare e visualizzare una sessione. Non solo, gli attacker possono anche infettare le connessioni wireless insicure per compromettere computer guest (ovvero un computer ospite).

Se qualcuno cattura le credenziali di accesso ad un sito su un hotspot non criptato, può accedere come utente “autorizzato” a una determinata risorsa web.

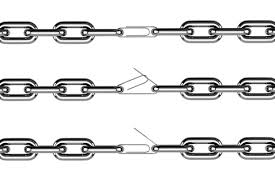

Dopo aver effettuato l’accesso (in gergo tecnico, il login), i siti web seguono le tracce degli utenti mediante l’utilizzo dei cookie di sessione. Infatti, i browser inseriscono i cookie di sessione in ogni connessione successiva per stabilire l’identità dell’utente. Se le richieste di connessione dopo l’accesso alla pagina non sono criptate (con Https), un attacker può intercettare il cookie di sessione e usarlo per ottenere l’accesso al sito web come utente “autorizzato”.

Nuove minacce e criticità potrebbero essere il volano per rendere ilwireless aperto sicuro, e altri standard sono in corso di implementazione per rendere ciò una realtà.

Mi scuso per il ritardo, ma leggo e partecipo quando posso. Si, Fosco, però questa è solo una parte del problema: la “condivisione” di informazioni malgré soi è forse il modello più diffuso e meno distruttivo. L’altro è quello dell’induzione all’errore (faccio un esempio estremo. Si calcola che in Francia si abbiano 18000 morti l’anno per effetti indesiderati di medicinali. La comunità francese è particolarmente attiva sul web per medicine e consigli…). L’altro modello che si sta affermando sempre più è la pirateria tout court del ransomware: in pratica l’attacco consiste nel cifrare i documenti del computer “ospite” e nel recapitare al malcapitato la richiesta di soldi in cambio della chiave elettronica di sblocco. Se non si ottempera alla richiesta entro x giorni, la chiave viene distrutta e i documenti non sono più recuperabili. Carino, no?

Noto con piacere che l’argomento Wi-Fi vi intriga molto.

Nella sottrazione del dato digitale mancata la percezione del danno reale. In molte situazioni non ci viene nemmeno in mente che qualcuno possa aver sottratto qualcosa. Infatti, i nostri file sono sempre lì dove li avevamo archiviati, e possiamo ancora utilizzarli.

Quando si parla di sicurezza dei dati, il tormentone più popolare è una frase in cui si dice che vi sono due tipologie di imprese: «quelle che sono state vittime di attacchi… e quelle che non sanno di esserlo state».

A rileggerci, stay tuned!

Mi pare che si faccia un po’ di confusione nell’articolo. “To hijacki” significa “dirottare (air hijacking é il dirottamento aereo, ad esempio). In informatica il dirottamento di una sessione utente può avvenire in molti modi, il piú comune dei quali non é causato dal wifi, ma dal fatto che c’é un apposito malware nel computer…

Il discorso sul wifi richiamato dall’autore ha senso, ma la preoccupazione maggiore in quel caso non é tanto l’hijacking quanto piuttosto la possibilità che terzi abbiano accesso ai dati trasmessi in chiaro (che si chiama tapping).

Il problema non é tanto il wifi quanto piuttosto il fatto che raramente l’utente adotta connessioni protette (https, pop3s, smtps, imaps) per trasmettere e ricevere dati. A meno che non si creda che nessuno può intercettare i nostri pacchetti a monte del wifi AP…

No, Paolo. Gli informatici sono up to date. E’ che la sicurezza costa e, spesso, ci si illude che un firewall basti e avanzi. Per rendere l’idea con un esempio western: un firewall è come mettere un palo a bordo recinto delle mucche e sperare che i ladri ci vadano a sbattere contro. La moltiplicazione dei punti di accesso wifi anonimo – che mi trova favorevole, ma non come pirata 🙂 – apre problemi nuovi di perimetrazione. Tecniche ce ne sono, ma occorre conoscerle e pagarle. In troppi, invece, si accontentano di conoscere tre sigle e si reputano esperti. Good luck.

Lo scorso agosto, ad università chiusa il server locale che risiee nella mia stanza è stato attaccato presumibilmente da qualcuno che ha accesso alla rete della Sapienza.

E’ stato difficile recuperare i dati. Per alcuni ci stiamo ancora lavorando. Uno spreco eneorme di risorse. Evidentemente gli informatici sono ancora molto indietro sulla sicurezza 🙂